Fartem bo fartem ale zostałem odnotowany jako osoba zgłaszająca CVE 2017-1000082 które udowadnia że „systemd is not safe to run on a security critical machine. The developers are simply too lax about safety” (~Perry E. Metzger) bowiem kiedy wpadniemy na pomysł utworzenia usługi odpalanej przez zgodnego z POSIX użytkownika o nazwie zaczynającej się cyfrą (lub co odkryto później – zawierającego znak unicode) to systemd zfailbackuje do… roota. Bez zgłaszania tego faktu najmniejszym warningiem. A to już otwarte gwałcenie bezpieczeństwa.

Rzeczony numerek CVE został nadany po zwięzłej gównoburzy na mailingliście oss-security na którą wrzuciłem linka (http://www.openwall.com/lists/oss-security/2017/07/02/1) do zamkniętej „w obawie przed trollami” dyskusji na githubie – https://github.com/systemd/systemd/issues/6237; samo CVE zyskało severity 9.8 lub 10.0 wedle starych zasad – https://nvd.nist.gov/vuln/detail/CVE-2017-1000082 – czyli groźnie.

Ten błąd nie należy do kategorii zabijających wszystko na swojej drodze jak heartbleed czy shellshock ze zdalnym wykonaniem kodu jako root. Nie należy też do prostych w odkrywaniu przepełnień bufora. Należy do bardziej finezyjnej grupy błędów logicznych i niespodziewanych zachowań. Kiedy mieliśmy tylko problem z cyfrą na początku to mogło się okazać że przeprowadzając audyt oprogramowania wpuszczanego na nasz serwer wraz z dostarczonym gotowcem – plikiem .service , uznaliśmy że jakichś ogromnych szkód nie narobi a tu bum! – jakimś cudem software zyskał prawa roota. Ale znaki unicode w erze UTF-8 pchanego nawet do nazw domenowych to zagrożenie jeszcze gorsze. Poza omyłkowym daniem komuś roota (chociażby nazwisko z krzaczkami) to otwiera się na nowo puszka pandory z paska URL – https://sekurak.pl/spoofing-paska-adresu-w-chromie-i-firefoksie-czyli-opis-cve-2017-5089-i-cve-2017-7763/, https://sekurak.pl/nietypowe-metody-wykorzystywane-w-atakach-phishingowych/…

Co do mailinglist – polecam osobiście subskrypcję:

- oss-security – http://www.openwall.com/lists/oss-security/

Zawiera dyskusje całej społeczności OpenSource o podatnościach w otwartoźródłowym oprogramowaniu, ogłoszenia nowych podatności CVE, stawowi listę mailingową o bezpieczeństwie dla tych dystrybucji które własnych nie posiadają lub czasem gdy dyskusję trzeba przenieść w miejsce gdzie maintainer nie ma władzy ucięcia „bo tak”. Można skorzystać także z RSS, ale mając maile można prościej włączyć się w dyskusję i co raz tam się znajdzie już nie zginie – zwłaszcza jak komuś wymsknie się kod exploita 😉 - GLSA (Gentoo Linux Security Advisory) – https://wiki.gentoo.org/wiki/GLSA

Rzeczy częściowo specyficzne dla gentoo, ale że Gentoo łatane jest z podobną szybkością co RedHat czy Debian więc dość szybko wiadomo kiedy krytycznym jest zainstalowanie patchy. Poza uświadomieniem sobie bardziej jak niektóre pakiety są dziurawe można też poznać nowe gdyż każda dziurawa paczka jest opisana co robi i na czym polega podatność. - SecurityFocus – http://www.securityfocus.com/archive – zwłaszcza polecam BugTraq, gdzie dyskutowane są wszelakie podatności w systemach UNIXowych, Windowsowych i ogólnych teleinformatycznych; jedna z najstarszych

Mam obie wrzucone z automatu do folderu który kasuje maile starsze niż miesiąc więc nie zaśmiecają inboxa, ale są też zawsze pod ręką – gotowe do forwardnięcia.

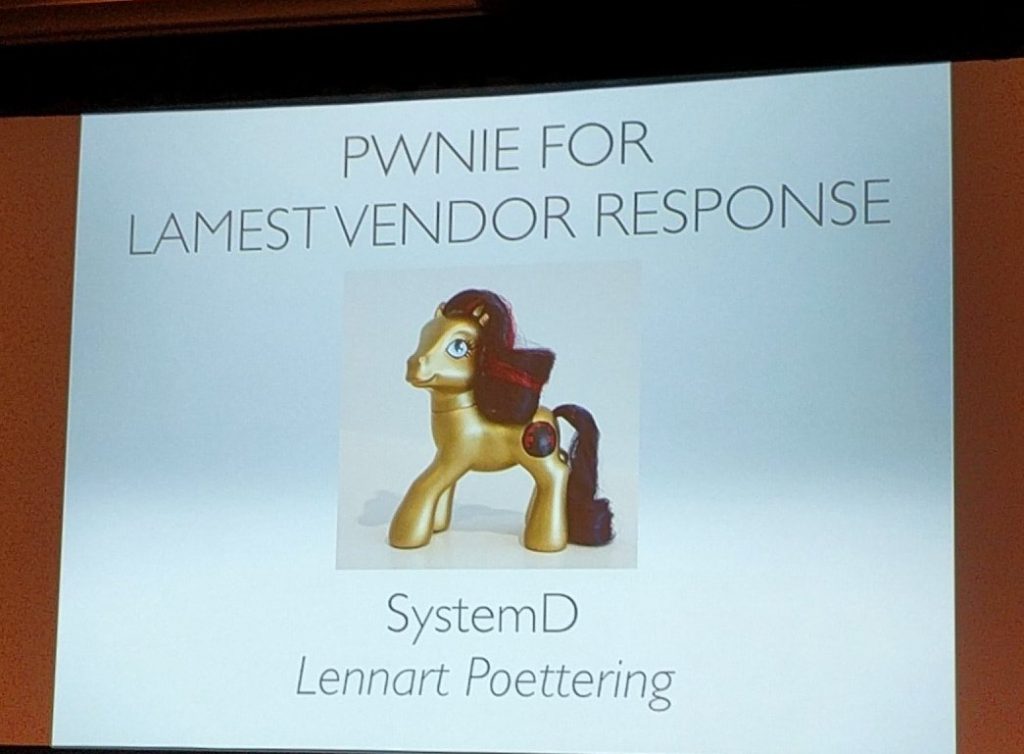

Drobna aktualizacja: między innymi za sposób obejścia się z tą dziurą systemd otrzymało nagrodę Pwnie Security Award w kategorii Lamest Vendor xD