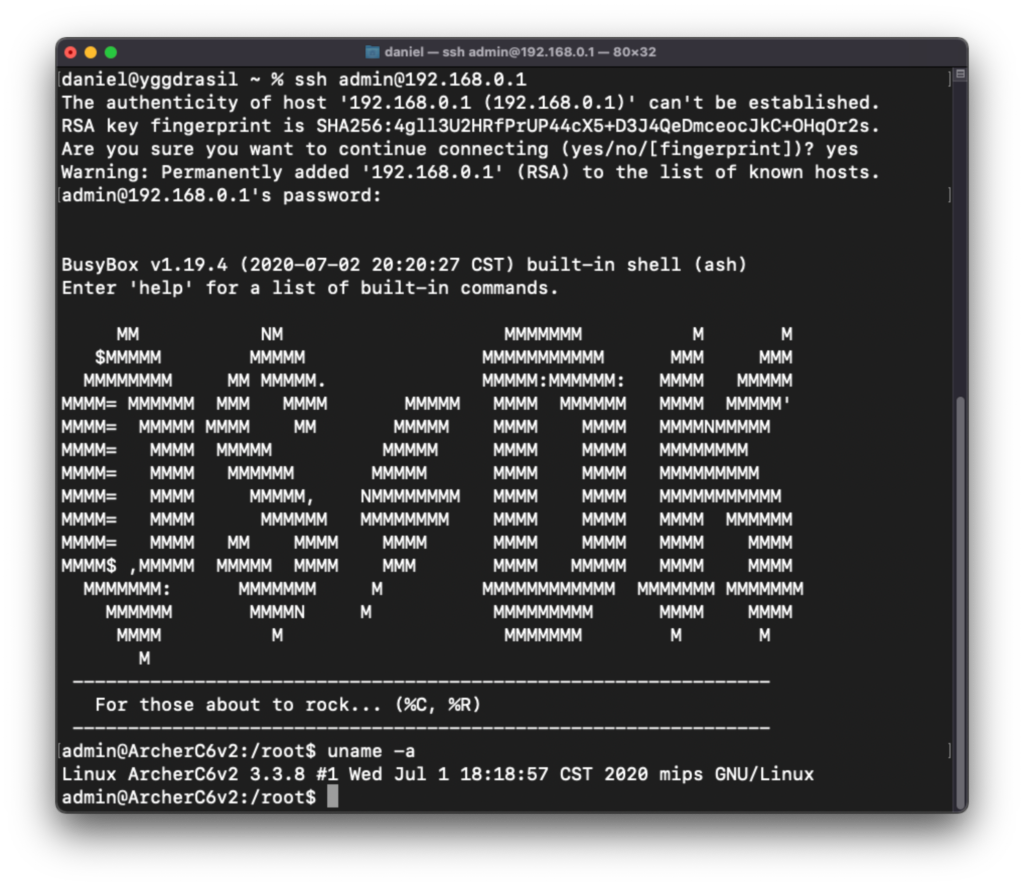

My research/hacking into TP-Link’s Archer C6 router stock firmware to obtain root shell without physical disassembly – just by uploading manipulated backup file via Web UI. Lua on MIPS.

Jak większość osób mających małą sieć hostującą laba z eksperymentami i kilka prywatnych rozwiązań, które nie powinny być otwarte dla całego świata z szerokiego wachlarza powodów (od bezpieczeństwa infrastruktury po ratelimiting kluczy API zewnętrznych aplikacji) jednym z wyzwań, przed jakimi stoję, jest zabezpieczenie czegoś, co można by nazwać intranetem. Niekoniecznie VPNem, bo nie zewsząd da się do takowego podłączyć, a zwykle i tak chodzi o zestaw webaplikacji – nierzadko napisanych na kolanie bez cienia autoryzacji.

Podejść do U2F jest wiele i jak pokazuje Krypton – mogą być one ciekawsze od noszenia wielu Yubikeyów. Dziś krótka prezentacja klucza sprzętowego Bluink Key będącego w zasadzie najpełniejszą hybrydą sprzętowego klucza z aplikacją w zaufanym urządzeniu mobilnym.

Zabezpieczenie cyfrowej tożsamości przy pomocy samego loginu i hasła to jak wiadomo od dawna za mało. MFA (czyli Multi Factor Authentication) dodaje drugi składnik potrzebny…

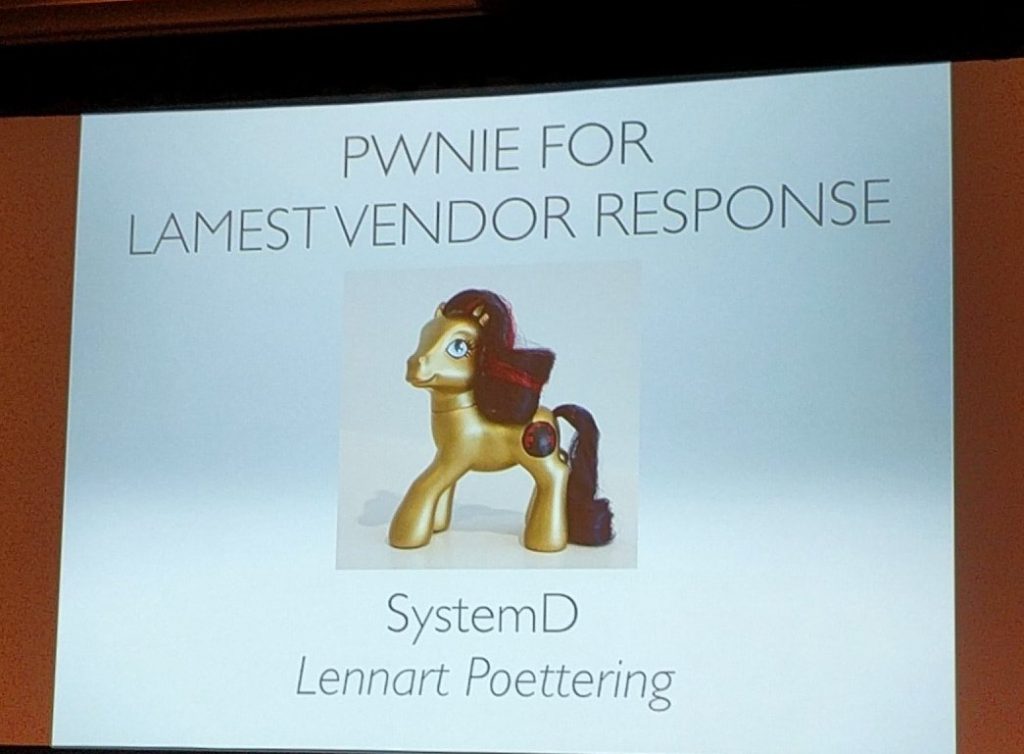

Fartem bo fartem ale zostałem odnotowany jako osoba zgłaszająca CVE 2017-1000082 które udowadnia że „systemd is not safe to run on a security critical machine. The developers are simply too lax about safety” (~Perry E. Metzger) bowiem kiedy wpadniemy na pomysł utworzenia usługi odpalanej przez zgodnego z POSIX użytkownika o nazwie zaczynającej się cyfrą (lub co odkryto później – zawierającego znak unicode) to systemd zfailbackuje do… roota. Bez zgłasznia tego faktu najmniejszym warningiem. A to już otwarte gwałcenie bezpieczeństwa.

Karta zdalnego zarządzania od Della – DRAC5 stosowana m.in. w PowerEdge 1950 jest tak stara jak sam serwer. Serwer dalej chodzi, ale koncepcje bezpieczeństwa – już nie. Kiedy spróbujemy się podłączyć ze zaktualizowanego hosta do zdalnego sterowania (console redirection), albo menadżera nośników wirtualnych (virtual media) wyskoczy nam komunikat z maszyny wirtualnej Javy „Error when reading from SSL socket connection”. Winny jest pudel (a dokładniej POODLE).

TrueCrypt zyskał popularność głównie dzięki łatwości używania, przenośności i funkcjonalności – przeciętny script-kiddie używający Windowsa, czy nawet Mac OS może zaszyfrować hasła do botnetu na karcie SD i w razie nalotu miłych panów z Agencji Budzenia Wczesnoporannego dać im hasło, ale do innej części karty. I to wszystko może sobie wyklikać (!)

Jak wiemy NSA próbuje wejść wszędzie gdzie się da – reakcja Linusa na pytanie o NSA na ostatniej LinuxCon, czy zaszyty backdoor w kodzie jądra to potwierdzają. Dlaczego nie mieliby się zainteresować oprogramowaniem niemal tak samo strategicznym?

Jakiś czas temu postanowiłem zwiększyć bezpieczeństwo moich danych na ćwierćterabajtowym dysku w moim netbooku. Czy jednak cena jaką przcyhodzi mi płacić za bezpieczeństwo nie jest zbyt wysoka? I czy na pewno jest to bezpieczeństwo?