Chcąc połączyć ze sobą dwa data-center lub dwa serwery hostujące kontenery potrzebujemy łączności site-to-site. Można to osiągnąć zwykłym VPNem w rodzaju OpenVPN i ręcznym ustawianiem routingu, jednak nie jest to zbyt wydajne, ani eleganckie. Zaprezentuję jak zestawić takie połączenie dzięki strongSwan sterującym zaimplementowanym w jądrze stosem IPsec – XFRM. Dodatkowo pokażę jak się do takiej sieci podłączyć z zewnątrz i podam kilka wskazówek dotyczących zestawienia tego u Hetznera – łącząc dedykowany serwer używający vSwitch’a z serwerem w Hetzner Cloud. Na koniec kilka słów o podłączaniu się do takiego VPNa z zewnątrz.

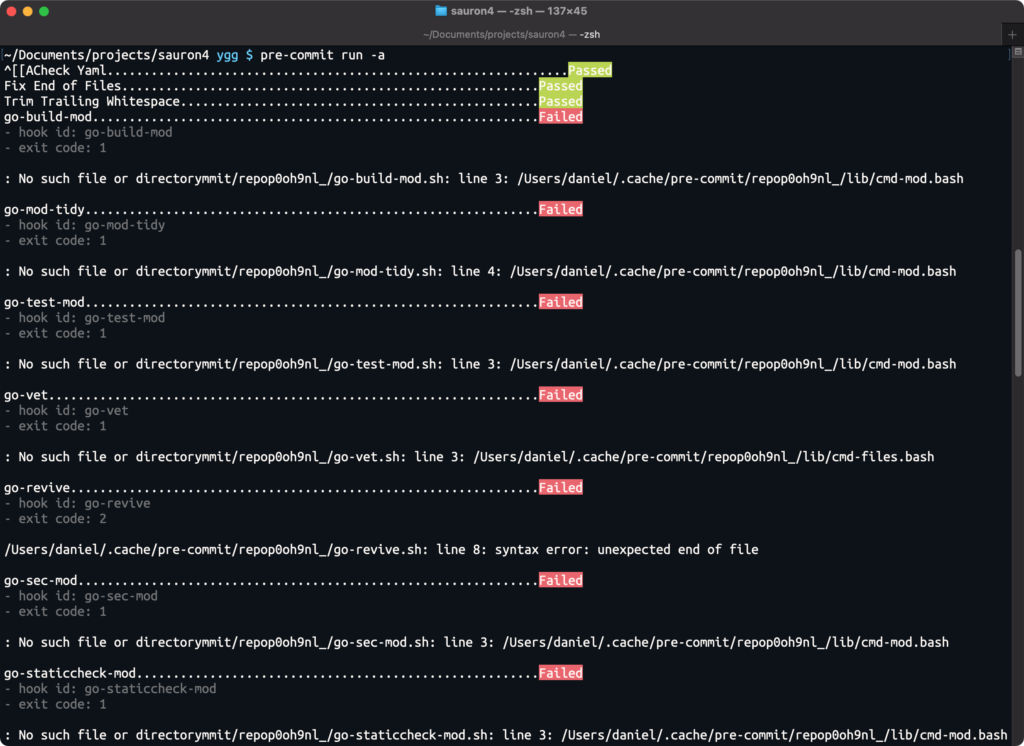

pre-commit to świetny framework do zarządzania gitowymi hookami, które uruchamiane są jeszcze przed zacommitowaniem kodu, dzięki czemu możemy zmusić siebie i innych do wykorzystywania narzędzi…

Problem dość częsty w intranetach dostępnych jedynie po VPN – jak wstrzyknąć resolver DNS działający na pojedynczym połączeniu sieciowym, tak aby klient rozwiązywał nazwy domenowe…

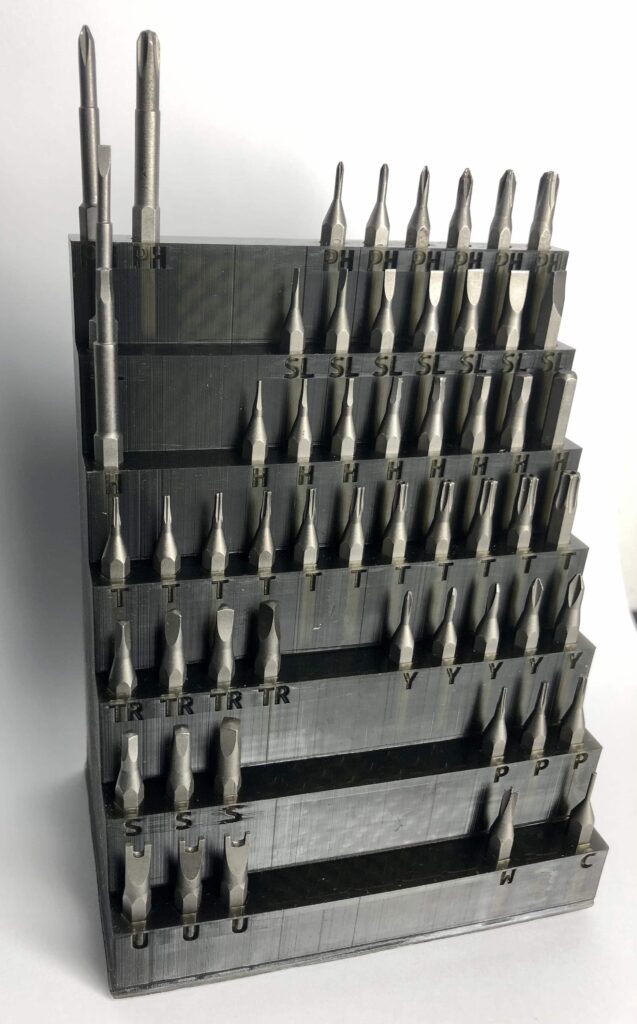

Moja przygoda z drukiem 3D zaczęła się jeszcze na studiach, kiedy to w Kole Studentów Informatyki UJ zacząłem korzystać z drukarki SLA (Prusa i3 mk1).…

Kończąc opisane dwa miesiące temu zmiany w polityce prywatności (https://blog.dsinf.net/2021/02/niedawne-ulepszenia-prywatnosci-uzytkownikow-blog-dsinf-net-i-foto-dsinf-net/), skończyłem projekt usuwania zbędnych danych z logów dostępu nginxa. Opiszę pokrótce gotowy fragment pliku konfiguracyjnego serwera i pokażę, jak skonfigurować Promtaila, żeby przetwarzał logi w nowym formacie.

Prometheus to TSDB (TimeSeries DataBase, czyli po polsku mogłoby to być coś w rodzaju bazy danych szeregów czasowych) i zestaw lekkich agentów raportujących do niej, między innymi metryki zasobów systemu operacyjnego.

Osobiście używam go najwięcej do kolekcjonowania zasobów kontenerów i maszyn wirtualnych, stanu serwisów oraz pewnych podstawowych statystyk o bazach danych i serwerach nginx.

Posiadam w kolekcji jednak dwa małe projekty, wykorzystujące przydatną funkcję podstawowego agenta Prometheusa – node exportera – collector.textfile do dość prymitywnego, ale skutecznego publikowania własnych danych.

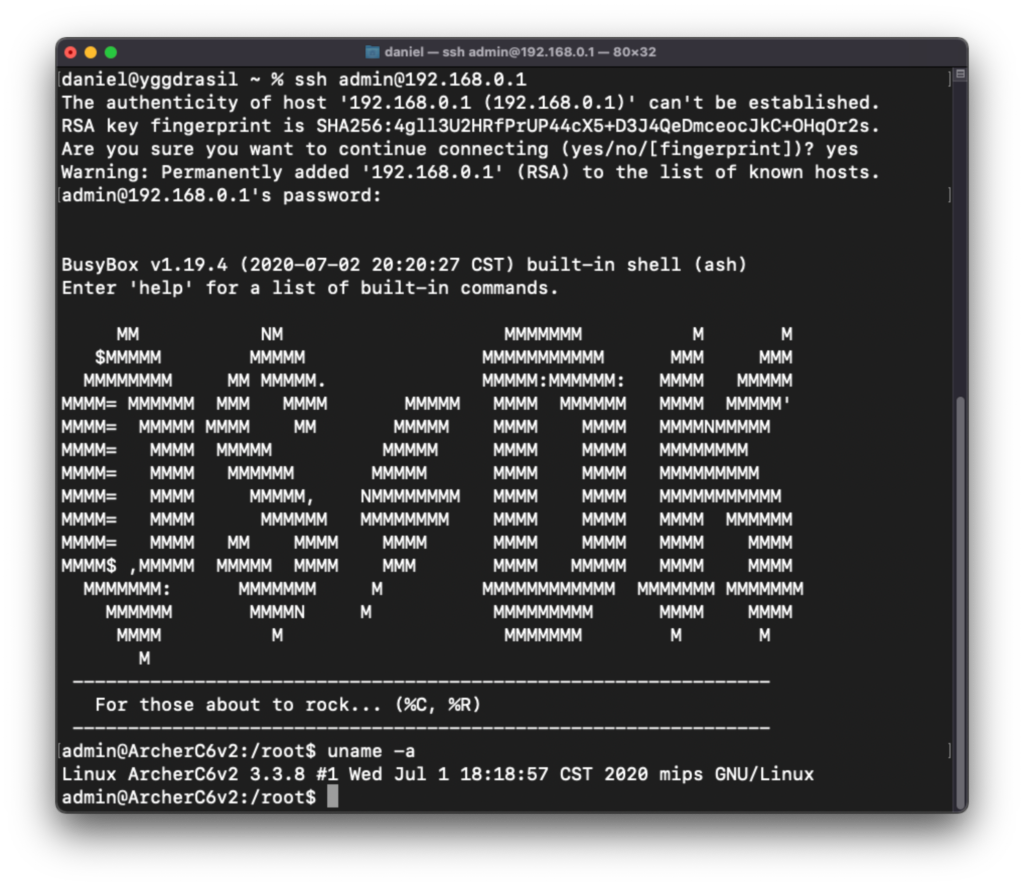

My research/hacking into TP-Link’s Archer C6 router stock firmware to obtain root shell without physical disassembly – just by uploading manipulated backup file via Web UI. Lua on MIPS.

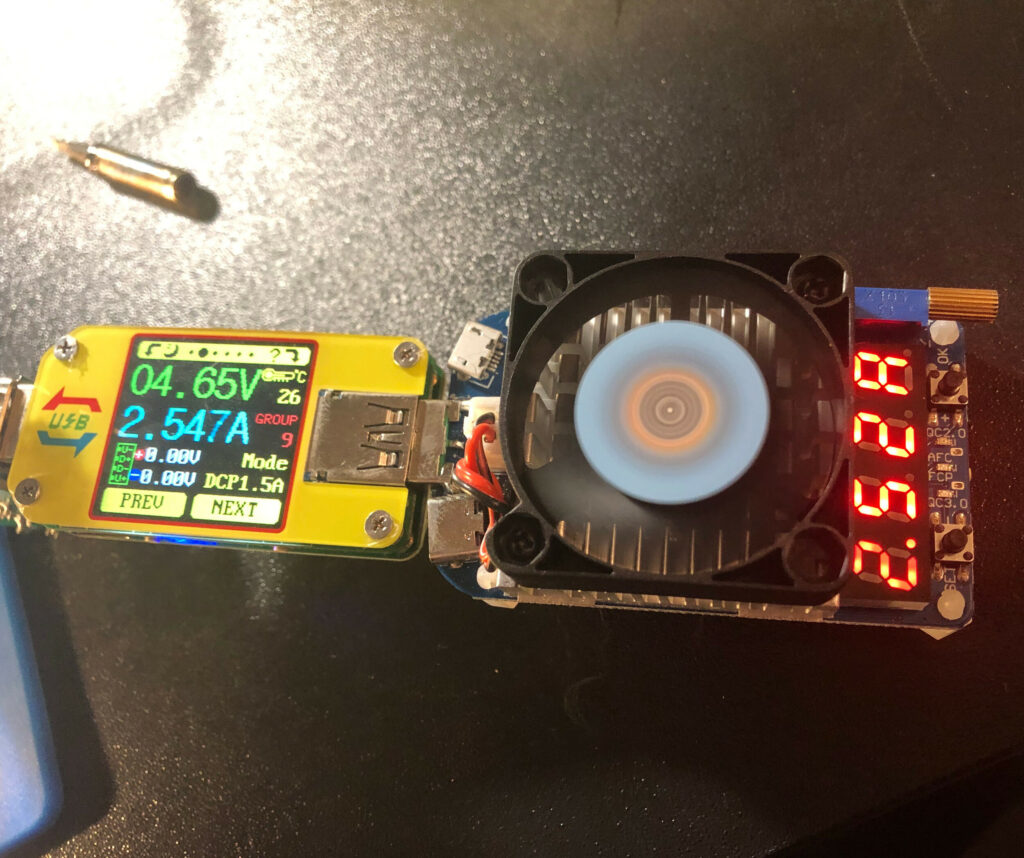

Aktywny hub USB od D-linka model DUB-H7 to leciwa, ale bardzo mocna konstrukcja – zwłaszcza, jeśli chodzi o wykorzystanie jej w roli aż 7-portowej ładowarki. Niestety obydwa porty oznaczone symbolem pioruna, a więc te, które powinny dostarczać większy prąd jakiś czas temu przestały działać. Chcąc przywrócić sprzęt do świetności, musiałem zanurkować trochę w odmętach rosyjskojęzycznych forów internetowych i dość długo czekać na elementy zastępcze z Chin. Jednakże dzięki temu może powstać ten artykuł, który dodatkowo opowie o wykorzystywanych przeze mnie narzędziach diagnostycznych zasilania po USB, a także o samym zasilaniu USB i trybach ładowania.

Od jakiegoś czasu moje osobiste celowanie w prywatność stało się jeszcze większym priorytetem i uznałem, że czas zająć się także moim blogiem. Efektem tych działań było między innymi pozbycie się usług Google oraz WordPressa.

Listy kontrolne, w światach korpo-szczurów oraz IT znane bardziej jako checklisty, są bardzo przydatnym sposobem powtarzalnego wykonywania zadań, zwłaszcza okresowych. Jednym z nich może (moim zdaniem powinien) być przegląd bezpieczeństwa i prywatności osobistej – zestaw zadań od sprawdzenia, począwszy od weryfikacji czy do managera haseł nie wkradło się jakieś zbyt proste np. stworzone poza nim, poprzez wykonanie backupu kodów odzyskiwania MFA, aż po weryfikację uprawnień aplikacji na naszym telefonie.